前 FBI 数字犯罪专家、现任 SpyCloud 实验室副总裁 Trevor Hilligoss 警告说,所有 cookie 都容易受到攻击,但它们是危害 Google 或其他帐户的唯一手段。最近发现的 OAuth 漏洞证明了这一点。

我们又回到了网络安全的起点。无论密码的长度或身份验证过程中的因素数量如何,如果恶意软件感染了您的设备并发现了一些会话令牌或cookie,在线骗子可能会危及您的帐户。

Cybernews 报道称,授权协议OAuth2中的一个新漏洞允许攻击者劫持谷歌帐户,从而导致深远的后果并在密码重置的情况下保持持久性。

Cookie盗窃并不是绕过身份验证的新策略-一个有效的Cookie可以导入到罪犯 美国的系统,从而欺骗受害者设备。然而,Hilligoss在接受Cybernews采访时解释说,这种方法正在兴起,因为许多用户现在使用多因素身份验证,这使得使用被盗密码访问帐户变得更加困难。

它比谷歌大得多。很长一段时间以来,Cookie失窃非常普遍,人们非常担心自己的用户名和密码。我认为很少有人真正了解饼干盗窃的严重性和防范的难度。Hiligos said。

Hilligoss确信,谷歌账户是最吸引犯罪分子的账户之一,因为它们包含大量重要个人、税务和其他信息也可用于重置其他服务的密码。

如果我进入你的Gmail账户,我打赌我可以用你的谷歌账户重置你的脸书密码。我在半夜这样做。你赢了直到早上我才意识到。现在我控制了你的脸书,”Hiligos explained to online news。罪犯每天都这样做。

骗子可以使用Lumma等强大的信息窃取工具,每月只需250美元,无需任何技术知识。

为什么 cookie 如此重要?

几年前,当多重身份验证(MFA)在它普及之前,大多数人仍然只使用他们的用户名和密码来访问他们的帐户。如今,MFA随处可见,因为它是防止简单库碰撞攻击的有效方法。黑客适应了。

在过去的几年中,犯罪分子已经开始使用偷来的身份验证cookie,因为事实上,您并没有甚至不需要认证。我不 我不需要尝试传递我的用户名和密码,因为我有一个有效的cookiet过期了。我基本上可以说,嘿,我 我才是有权访问网站的人,让我进去吧,”希利戈斯说。

去年,当威胁行为者通过使用Google 的cookie撤销策略,该漏洞很快被集成到多个信息窃取程序中。该恶意软件系列旨在渗透计算机系统并窃取敏感信息。

毫不奇怪,信息窃贼群体最先发现了这一点。长期以来,信息窃贼一直将cookie盗窃作为访问帐户的一种方式”Hiligos pointed out that。

身份验证cookie确定您与服务的会话的到期时间。令牌将在一段时间后过期,这可能需要几分钟到几个月的时间,用户需要再次进行身份验证。恶意行为者可以在不知道密码和安全密码或无法访问帐户恢复选项的情况下访问cookie和设备信息。

使用没有此类令牌的网络服务将感觉像一场噩梦。

假设你正在参观银行的网站。登录后,点击您的支票账户你不 我不想再次登录。正确的?想象一下,如果每次你点击一个链接,你都必须返回并输入你的用户名和密码。这不是一个好的用户体验。这就是饼干为你做的。但只要它是有效的,其他人就可以使用相同的cookie。Hiligos explained。

当然,网站还会进行额外的检查,以确保设备是相同的并且属于同一用户。

谷歌对此做出了回应,做出了一些改变并修复了一些问题。然后他们基本上在这个月初出来说,你知道,这不是一个漏洞。那个 这就是饼干的作用科技是如何工作的,确保你知道、输入和取消您帐户中的所有会话,”Hiligos said。

网络犯罪分子很容易窃取会话令牌/cookie吗?

“恶意软件在这方面已经变得非常非常擅长。大多数浏览器将 cookie 材料存储在本地数据库中,”Hilligoss 证实。“当您访问银行网站时,输入用户名和密码,然后单击登录。该服务器将为您的浏览器提供一个唯一的 cookie。然后,该浏览器会将该 cookie 保存到您设备上的数据库中,因此下次您访问该网站时,它会自动将该 cookie 与为该网站保存的任何其他 cookie 一起提供。”

Hilligoss 解释说,恶意软件就像浏览器一样,会访问同一数据库来检查是否有银行或其他服务的 cookie。然后,这些令牌将导出到受害者设备本地的文件中,与其他系统和用户信息(例如屏幕分辨率、CPU 型号、RAM 数量、操作系统等)捆绑在一起。

“各种基于设备的信息将被捆绑在一起,然后发送给攻击者。到那时,攻击者就可以成为你。有很多开源和免费软件允许他们导入 cookie 并将其系统设置为与您的系统相似,从而欺骗性地让浏览器认为您正在运行带有此补丁号、CPU 和所有其他内容的 Windows 11,”专家说。

然后攻击者就可以访问 Gmail 或其他帐户。

“归根结底,每个 cookie 本质上都是脆弱的。问题在于攻击设备的恶意软件,而不是 cookie 本身。”

您如何保护自己免受此类攻击?

“最重要的是确保你一开始就不会被感染,”希利戈斯说。“信息窃取者恶意软件非常普遍。我们每天都会在世界各地看到数十万例独特的感染,特别是在像我们这样的人居住的那些受感染最多的国家。这是欧洲,是美国。富裕的地方,犯罪分子可以赚很多钱。”

他建议进行良好的端点监控、安装防病毒软件并保持更新。

“不要点击广告。一般来说,很多恶意软件都是通过广告传播的。”

公司应该制定良好的补救政策,因为感染仍然会发生,并练习快速检测和撤销受损的代币以限制损害

用户还应该撤销对不再使用的设备的访问权限。他们对会议持续时间的控制也有限。

有时您可能会看到有一个小复选框,上面写着“记住这台计算机”之类的内容。如果您点击该复选框,通常会建立一个持久性 cookie,”Hilligoss 解释道。

他建议将此复选框留空并每次登录新会话,以使 cookie 过期时间最短。

Hilligoss 还承认,他个人是一个网络安全迷,以至于“我的家人讨厌我”。

“说到互联网安全,我们有一个家庭防火墙,一切都需要加密——我阻止所有未加密的流量。我们一直在各处使用密码管理器,但我不记得上次创建自己的密码是什么时候。是的,当您可以尽可能避免电子邮件和短信、MFA 时,MFA 非常棒。从参与者的角度来看,这是最容易规避的,因为 SIM 交换正在成为一个大问题。如果您有一个应用程序,即 Google Authenticator,那么这些东西就太棒了。像 YubiKey 这样的硬件令牌也很棒。”

犯罪分子花几百美元租用强大的恶意软件

SpyCloud Labs 专门从事暗网研究和违规数据分析,而 Hilligoss 将大量时间花在暗网上。

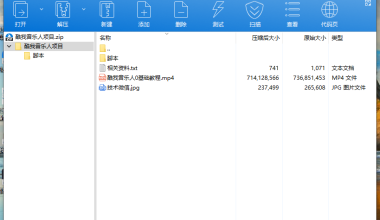

该公司观察到一个强大的信息窃取者 LummaC2,其中包括身份验证协议 OAuth2 的最新漏洞,提供按月定价方案,其中最便宜的“经验丰富”计划为 250 美元/月,“专业”计划为 500 美元/月”,以及“ Corporate’ 价格再次翻倍(1000 美元/月)。

“我们不是在谈论你必须自己编码的事情。如今,我们任何一个拥有 100-150 美元比特币的人都可以订阅这些盗窃软件之一。无需编码经验。您立即就具备了重新生成 Google 代币的所有这些功能。”Hilligoss 说道。“这就像零复杂性。这就是能够创建一个比特币钱包,在其中填充一些资金,然后将其发送给互联网上的某个人的复杂性。就是这样,你已经启动并运行了,你就是一个网络犯罪分子。”

这种令人担忧的恶意软件即服务模式包括采用新技术不断改进的趋势,Hilligoss 将这种情况比作“拿着手榴弹的五岁孩子”。

“我长期以来一直在研究信息窃取恶意软件,我想说,去年信息窃取程序的新进展比以往任何一年都多,”Hilligoss 说。

“我们已经看到信息窃取者推出了可以窃取远程桌面设备配置文件的模块。例如,如果您安装 Anydesk 并受到像 Lumma 这样的信息窃取程序的攻击,则该配置文件可能会被窃取。”

这将使攻击者能够远程控制设备。

“有如此多的威胁在不断发展、不断改善。你知道,现在世界上某个地方有人正在研究这个 V2,它的规模将会更大,更具破坏性。不可能预测它会走向何方,”希利戈斯总结道。“让我们努力保护我们所知道的所有威胁,这样当下一个威胁出现时,至少我们不用担心所有这些事情。”

文章有(2)条网友点评

VBmTfejnqK

jUeGlbuXREYf